Guten Tag..

Ich habe langsam die Nase voll von meinem Gerät Lenovo PC mit Windows 8 .

Ich erspare jetzt mal Einzelheiten , wird sonst zu lang .

Ich bin momentan nur mit einem Temporären Profil angemeldet , Gerät kann mein Profil nicht mehr lesen , in der Ereignisanzeige immer wieder User Profile Service EreignisID 1502 .

Unter System sehe ich

Prozessor nicht verfügbar

Arbeitsspeicher nicht verfügbar

Windows 8 aktiviert

Ich will jetzt Windows 8 neu installieren und hoffe , dass das klappt , ich habe es noch nie gemacht , Gerät ist von 2014 .

Ich habe eine CD in meinen Unterlagen gefunden , darauf steht Lenovo Win8 Drivers Pack V1.3 , dann noch der Hinweis The Drivers contained in this package is legally licensed only when bundles for sale or use with Nenovo PC.Cannot be used on other Computer.

Müsste ja bei mir richtig sein , ich habe sie beim Kauf dazu bekommen .

Wenn ich die CD einlege lese ich ..

DVD-RW Laufwerk E

Bpd.exe.ausführen

Kein Herausgeber angegeben

Andere Optionen

Ordner öffnen um Dateien anzuzeigen Explorer

Keine Aktion durchführen .

Was muss ich tun um Windows neu zu installieren , wie gesagt habe ich noch nie gemacht , worauf muss ich achten.

Kann das sein , dass die Festplatte hin Ist ? Was kann bei einer solchen Aktion schiefgehen ?

Danke schon jetzt für Antworten.

Jürgen

Windows 8 1.157 Themen, 15.601 Beiträge

Hi!

Du hast aber schon verstanden, wie sich die hier diskutierte Lücke ausgewirkt hätte, wenn Hacker / Geheimdienste etc. darüber schon Bescheid gewusst hätten?

Weiß nicht, ich sammle jedenfalls Details darüber und versuche die technischen Details zu verstehen.

https://www.nickles.de/thread_cache/539206336.html#_pc

Du darfst mir aber weiterhin Blödheit unterstellen.

Oder kennst Du noch ein anderes Beispiel aus der Vergangenheit mit einem deratig großen Zerstörungspotential für gewöhliche Windows-PCs?

Technisch ist das mit einer Drive-By-Infection zu vergleichen, weil die Prüfroutine anspringt sobald eine entsprechend verdächtige Datei untersucht wird. Die Datei kann dabei auch aus einer Mail oder einer Webseite stammen.

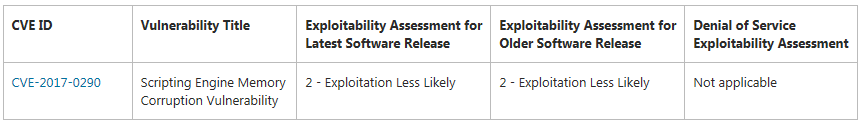

Microsoft unterteilt 4 Gefährdungsstufen (0 ist die Höchte und bedeutet eine Lücke wird ausgenutzt; 3 ist eine Lücke deren Ausnutzung unwahrscheinlich ist).

Diese Lücke über die wir hier reden wurde nur mit Stufe 2 eingestuft.

https://technet.microsoft.com/en-us/library/security/4022344.aspx

Ich versuche gerade zu verstehen warum.

Erklärung zur Einstufung: https://technet.microsoft.com/de-de/security/cc998259

"2 – Exploitation Less Likely

This rating means our analysis has shown that while exploit code could be created, an attacker would likely have difficulty creating the code, requiring expertise and/or sophisticated timing, and/or varied results when targeting the affected product. Moreover, Microsoft has not recently observed a trend of this type of vulnerability being actively exploited in the wild. This makes it a less attractive target for attackers. That said, customers who reviewed the security bulletin and determined its applicability within their environment should still treat this as a material update. If they are prioritizing against other highly exploitable vulnerabilities, they could rank this lower in their deployment priority."

Hier jetzt wieder ein Zitat aus derm Microsoft Security Advisory 4022344:

"To exploit this vulnerability, a specially crafted file must be scanned by an affected version of the Microsoft Malware Protection Engine. There are many ways that an attacker could place a specially crafted file in a location that is scanned by the Microsoft Malware Protection Engine. For example, an attacker could use a website to deliver a specially crafted file to the victim's system that is scanned when the website is viewed by the user. An attacker could also deliver a specially crafted file via an email message or in an Instant Messenger message that is scanned when the file is opened. In addition, an attacker could take advantage of websites that accept or host user-provided content, to upload a specially crafted file to a shared location that is scanned by the Malware Protection Engine running on the hosting Server."

OK, das ist keine neue Info und erklärt die Einstufung auch nur damit, dass es keinen aktiven Angriff gibt und der Angreifer eine entsprechende Datei erstellen muss.

Mir scheint, dass sich Microsoft auf den Standpunkt stellt, dass die Lücke behoben wurde, die Korrektur automatisch verteilt wird und es keinen aktiven Angriff gibt. Ergo ist die Bedrohung nur Stufe 2 und nicht 1.

Generell meine ich, dass die Gefährdung vergleichbar mit Sasser war, als dieser vor 13 Jahren aufkam. (https://de.wikipedia.org/wiki/Sasser)

Dieser Wurm führte, wenn ich mich richtig erinnere, zur Aktivierung der internen Firewall von Windows. Da damals quasi jeder Windowsrechner über das Web infiziert werden konnte, ist das Infektionsrisiko damals vermutlich noch größer gewesen, als bei der aktuellen Lücke. Damals wurden Rechner ja ohne eigenes Zutun remote infiziert. Es reichte damals eine Internetverbindung zu haben, der Aufruf einer Internetseite war nicht nötig. Zudem steckte die Updateverteilung damals noch in den Kinderschuhen. Die Anzahl der bedrohten Rechner dürfte heute aber deutlich größer sein, was einfach mit der Verbreitung seither zu tun hat.

(Dieser Text wurde mehrfach aktualisiert. Ich stelle aber vorerst keine Updates mehr ein.)

Bis dann

Andreas