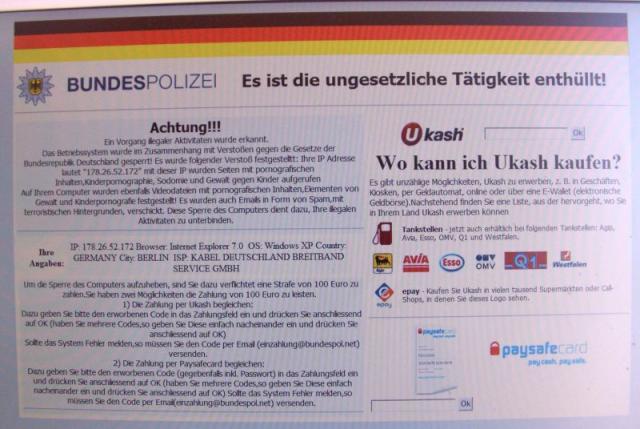

Zurzeit werden viele Leute vom sogenannten "Bundespolizei-Trojaner zermürbt". Plötzlich erscheint auf dem Bildschirm ein großer Hinweis, der angeblich von der Bundespolizei kommt, weil eine ungesetzliche Tätigkeit enthüllt wurde:

Peng. Der Hinweis ist schlagartig da und nimmt den kompletten Bildschirm ein. Ein Arbeiten mit dem Rechner ist nicht mehr möglich. Der Versuch, die Seite per Taskmanager zu schließen, klappt nicht und auch ein Neustart des Systems bringt nichts als erneut den Vollbild-Hinweis. Zur Entfernung des Trojaners fordern die Erpresser eine Zahlung von 100 Euro über das anonyme Bezahlsystem Ukash.

Wer im Internet dann in einem Forum rumjammert, der kriegt in der Regel zwei Dinge: Spott und schlechten Rat. Spott, weil man angeblich zu blöd war, sein System ausreichend gegen Trojaner zu schützen.

Ich war anscheinend zu blöd dazu. Vor ein paar Tagen war der Trojaner beim Versuch eine Internetseite aufzurufen einfach da. Gestern Nacht kam mein Nachbar aufgeregt rüber gerannt. Er hatte das Dings ebenfalls drauf - trotz Viren-/Trojaner-/Malware-Schutzpaket.

Der richtige Rat bei derlei Fällen lautet typischerweise das System platt machen, Windows neu installieren. Dieser Rat IST richtig, aber in der Praxis für "Normalanwender" oft nicht sofort umsetzbar. Wie kriegt man das Ding also auf die Schnelle weg?

Es ist wohl so, dass sich der Trojaner in den "Autostart-Ästen" der Registry versteckt - also beispielsweise HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run und HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run. Die dort eingetragene ausführbare Datei kriegt allerdings einen zufälligen Dateinamen, was eine exakte Entfernungsanleitung unmöglich macht. Dieser meist empfohlene Lösungsansatz ist also eher unbrauchbar.

Weit verbreitet ist auch der Tipp, den Trojaner sofort nach Windows-Start per Taskmanager abzuschießen, damit man sich dann um seine dauerhafte Entfernung kümmern kann. Auch dieser Tipp ist Bullshit, weil man keine Chance hat den zuständigen Prozess im Taskmanager schnell genug zu erkennen.

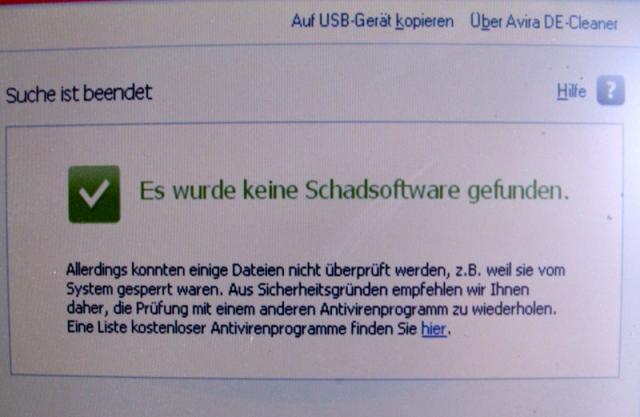

Tipp drei ist die Beschaffung eines kostenlosen Malware-Entfernungs-Tools, das den Trojaner lyncht. Empfohlen wird beispielsweise der "Avira DE-Cleaner". Den kann man kostenlos runterladen und damit einen bootfähigen USB-Stick anfertigen, der das System dann säubern soll. Man braucht also einen zweiten PC um diesen Stick anfertigen zu können. Ich habe den Avira DE-Cleaner spaßeshalber mal ausprobiert:

Nach einer halben Ewigkeit war der Avira DE-Cleaner mit dem Scannen der Laufwerke durch und teilte mit, dass keine Schadsoftware gefunden wurde. Anscheinend mutiert der "Bundespolizei"-Trojaner zu schnell, als dass ihn Tools erkennen können.

Die schnelle Lösung: Was bei meinem Rechner und auch auf dem meines Nachbarn funktionierte ist ein Trick, der so billig ist, dass viele gewiss nicht dran denken. Beim Start von Windows einfach ins erweiterte Startmenü gehen (also F8-Taste hämmern).

Dort gibt es eine Option namens " Letzte als funktionierend bekannte Konfiguration wieder herstellen". Das spült den Trojaner mit einer kleinen Portion Glück weg. Natürlich kann man das auch unter Windows machen, wenn man es noch schafft, schnell genug an den Systemwiederherstellungs-Mechanismus ran zu kommen.

Solange der Trojaner noch voll aktiv im System ist, schafft man das nicht schnell genug. Aber es gibt Fälle, wo es ein Malware-Scanner schafft, den Virus wenigstens teilsweise zu grillen - dann kann dieser Tipp dann den Rest erledigen.

Natürlich ist ein auf diese Weise "gerettetes" System nicht unbedingt sauber. Man weiß nie, was ein Trojaner angestellt hat, wo er überall drinnen hockt. Der einzige sichere Weg ist deshalb eine Neuinstallation des Betriebsystems. Ich habe in meinem Fall auf eine Neuinstallation verzichtet und bislang von dem Trojaner nichts mehr gespürt.

Ich werde das System halt mal eine Weile im Auge behalten. Es platt machen und neu aufsetzen werde ich nur dann, wenn ich exakt rauskriege WARUM mich dieser Trojaner erwischt hat. Angst davor, dass jetzt eine "Bombe" in meinem Rechner hockt, habe ich nicht.

Im Hinblick auf die endlosen Sicherheitslücken bei Betriebssystemen und Software, möchte ich gar nicht wissen, wie viele "Bomben" sowieso schon vorhanden sind, die von Schutz-Software nicht erkannt werden.

Nickles Blog 212 Themen, 8.723 Beiträge

Nur noch mal der Vollständigkeit halber:

Ganz lustig. Auf unserem ollen Testsystem mit der neuesten Variante dieses "Freundes" war noch eine alte Gdata InternetSucurity drauf, die auch noch supportet wurde, da wir immer eine Dreier-Lizenz für unsere Haus-PCs laufen hatten und haben.

Verseucht war nur das Admin-Konto. Das mit eingeschränkten Rechen nicht. Spaßeshalber haben wir die olle GData-Version mit frischen Defs. versorgt, gescannt und siehe da:

Das Proggie fand den Schädling, entfernte ihn unter Windows unterm Konto mit der Einschränkung.

Wir haben den Benutzer gewechselt, und das Admin-Konto startete einwandfrei. Systemwiederherstellung ausgeschaltet, Neustart und immer noch alles paletti!

Ne aktuelle Boot-CD von GData 2012 gebrannt, Offline-Scan durchgeführt und es wurde auch da nichts gefunden.

Ich sage nicht, dass das System clean wäre, aber das ist die stärkste Leisung, die wir bisher gesehen haben! Alle anderen Entfernungstools aus dem Internet sind erbärmlich gescheitert, ebenso wie jeder "Trick" (Affengriff und Konsorten mit Systemwiederherstellung und danach fehlendem Internetzugriff).

Wie gesagt, das ist ein reines "Virentestsystem", keines mit dem wir so unterwegs sind und nach diesem Versuch wird das auch gebügelt und ein sauberes Image zurückgespielt.

Interessant, aber, was die GData's hier geleistet haben; nicht nur die Schadsoftware wurde entfernt, sondern auch der Explorer wieder dahin gebracht, dass er funktioniert und nicht erst wieder mit einem Eingriff in die registry "restauriert" werden mußte.

Und auch das Internet funktionierte einwandfrei, was bei früheren Versuchen mit Entfernungstools via USB-Stick nicht der Fall war....

Würde mich mal interessieren, wie die Jungs sowas hinkriegen; Respekt!