Heute morgen noch habe ich ohne Probleme eine Übersetzung mit DeepLOnline mit dem Firefox gemacht.

Nach dem Frühstück will ich den Firefox wie gewohnt aus der Taskleiste öffnen - und er ist weg!!!!

Ich will ihn wieder hinzufügen und der wird vom Schutzverlauf blockiert!!!! Auch im Startmenue ist er verschwunden. Unter Programme kann ich die Firefox.exe starten und alles ist wie vordem aber sowie ich versuche, das Ding als Icon auf dem Desktop abzulegen oder eine Verknüpfung irgenwo einzurichten, wird das blockiert.

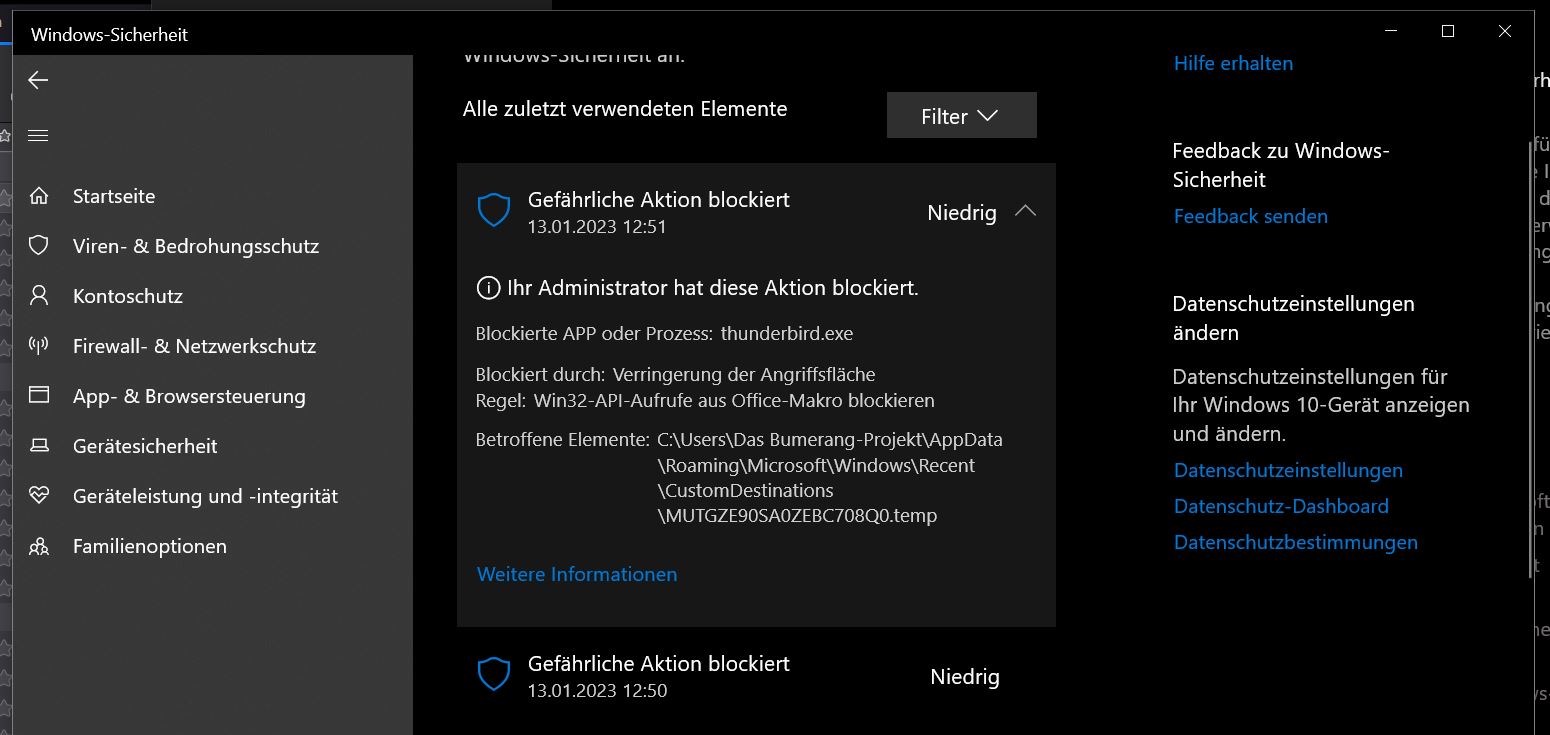

Die Meldung lautet: Ihr administrator hat die Aktion blockiert - wenden Sie sich an Helpdesk!

Im Schutzverlauf steht: Blockierte APP oder Prozes: explorer.exe

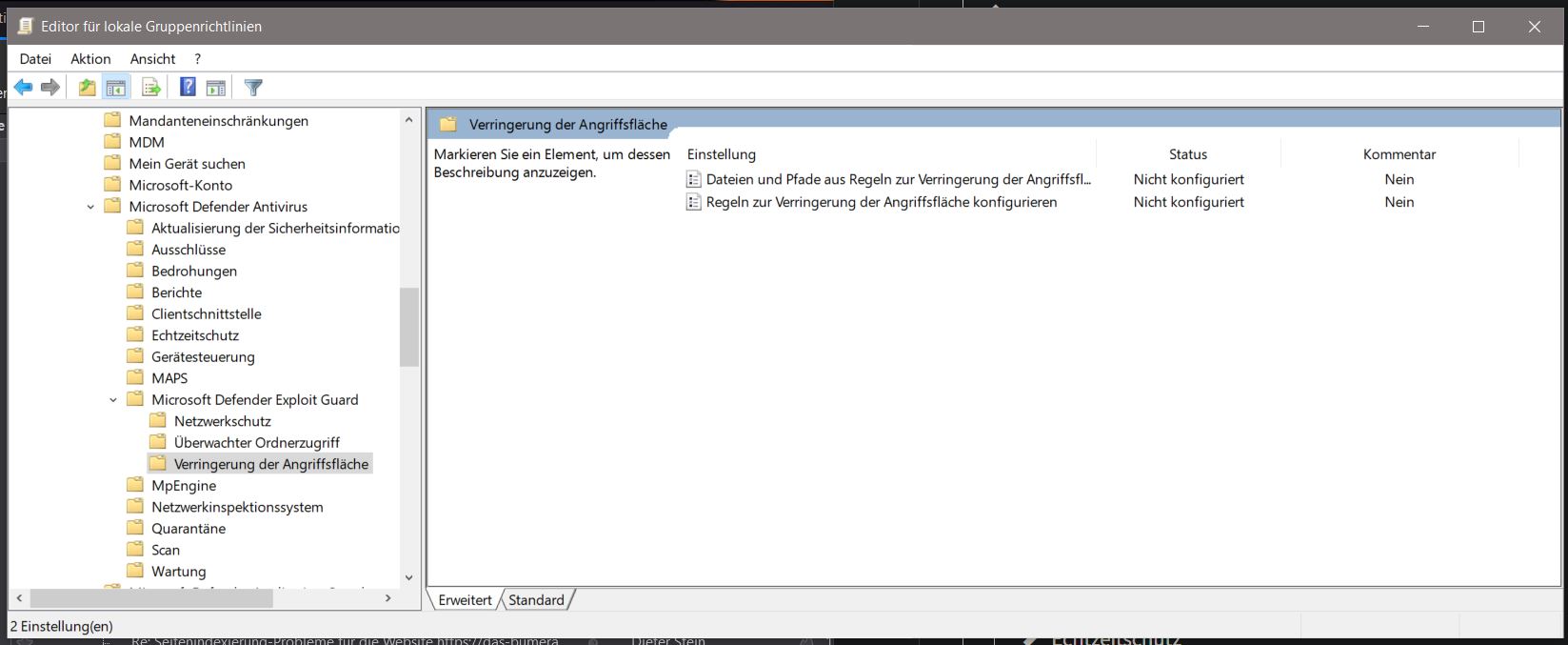

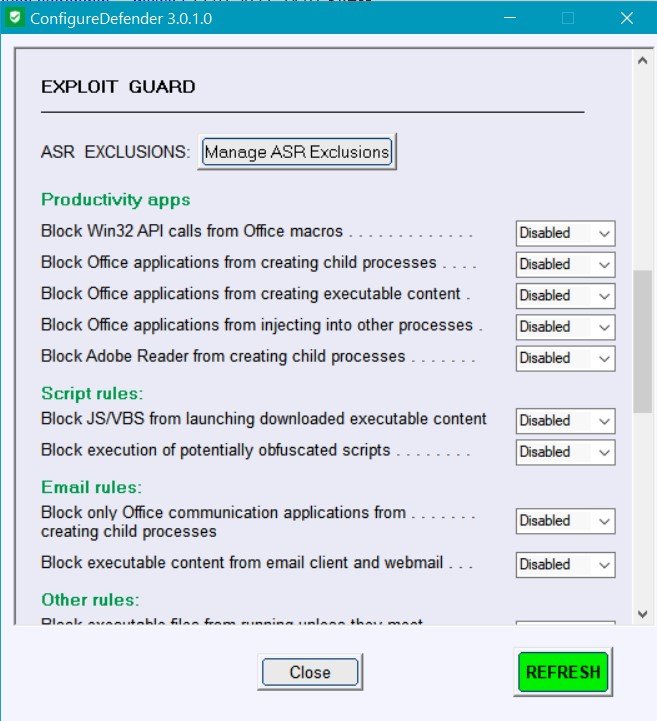

Blockiert durch: Verringerung der Angriffsfläche

Regel: Win32-API-Aufrufe aus Office-Makro blockieren

Betroffene Elemente: C:\Users\.............\AppData\Roaming\Microsoft\Internet Explorer\Quick Launch\User Pinned\TaskBar\Firefox.Ink

Was ist das für ein Scheiß? Und ich finde keine Möglichkeit, das im Schutzverlauf freizugeben!!!!

Hat jemand einen Tipp????

.... Ohne Worte.....

.... Ohne Worte.....